(Feuerstein - WS 16/17)

|

Musterlösungen:

-

Internet-Adressen und Netzwerke

- Wie ist eine Internet-Adresse (IPv4) aufgebaut? (4)

Eine IPv4–Adresse ist eine vorzeichenlose 32–Bit-Zahl, die in der Regel als vier

aufeinanderfolgende dezimal notierte Bytes durch je einen Punkt voneinander getrennt

geschrieben wird.

- Was ist eine Netzwerkmaske und wofür wird sie eingesetzt? (4)

Eine Netzwerkmaske wird wie eine IPv4–Adresse dargestellt.

Sie dient der Spezifikation von (Sub-)Netzwerken. Jede binäre Eins der 32 Bits

kennzeichnet eine entsprechende Bitposition in der IP-Adresse, die in allen IP-Adressen

desselben (Sub-)Netzwerks den gleichen Wert haben muss.

- Welche alternative Notation wird für die Subnetzwerkspezifikation verwenden? (4)

Die CIDR-Notation (Classless Inter Domain Routing):

IP-Adresse/N, 0≤N≤32, wobei N die Anzahl der führenden binären Einsen in der Netzmaske spezifiziert.

- Für welche Zwecke werden die Adressbereiche 10.0.0.0/8, 169.254.0.0/16, 172.16.0.0/12 und

192.168.0.0/16 eingesetzt und wie werden Sie genannt? (4)

Nicht öffentliche / private (nicht geroutete) Home-/SOHO-/Firmen-Netzwerke.

- Was ist unter der Netzwerk-Basisadresse und was unter der Broadcast-Adresse zu verstehen? (4)

Die Netzwerk-Basisadresse ist die numerisch kleinste Adresse eines Netzwerks.

Sie kennzeichnet dieses Netzwerk als ganzes und wird nicht als Adresse eines Hosts benutzt.

Die Broadcast-Adresse ist die numerisch größte Adresse eines Netzwerks.

Sie wird für Sendungen an alle Hosts des Netzwerks verwendet und wird nicht als Adresse

eines einzelnen Hosts benutzt.

-

MAC-Adressen und ARP

- Wozu dient die Hardware-/MAC-Adresse in einem LAN oder WLAN?

Kennzeichnet sie den Rechner oder was sonst? (4)

MAC-Adressen (Media Access Control) sind die Hardwareadressen jedes

einzelnen Netzwerkadapters, die zur eindeutigen Identifikation dieses

Adapters im Netzwerk dienen und als Adressen in den Netzwerkrahmen

(Ethernet-Paketen) verwendet werden.

- Was ist eine ARP-Tabelle (ARP cache) und wofür wird sie genutzt? (4)

In ARP-Tabellen werden die Zuordnungen von (virtuellen) IP-Adressen zu (physischen)

MAC-Adressen für das lokale Netzwerk gespeichert.

Sie dient der Adressauflösung von IP-Adressen, um Ethernet-Pakete (Hardware-Rahmen

mit darin gekapselten IP-Datagrammen) zustellen zu können.

RARP dient der Ermittlung der IP-Adresse bei bekannter MAC-Adresse.

- Welche Optimierungen werden genutzt, um ARP-Tabellen möglichst aktuell zu halten? (4)

- Aktualisierung der ARP-Tabelle durch alle ankommenden ARP-Pakete.

- Speicherung der Daten des (per ARP-Broadcast) Anfragenden durch den antwortenden Host.

- Wie viele Antworten erwartet ein Computer auf eine ARP-Anfrage hin? (4)

Eine: Die Antwort des Hosts mit der angefragten IP-Adresse.

- Wie wird mit zwei widersprüchlichen Antworten auf eine ARP-Anfrage verfahren? (4)

Es werden grundsätzlich ältere Einträge durch neuere ersetzt, d.h. die zuletzt

erhaltene Antwort wird verwendet.

-

DNS

- Welche Aufgabe hat das Domain Name System? (3)

Namen-Aufösungen, also der Zuordnung von lesbaren

symbolischen Hostnamen zu Internet-Adressen (und umgekehrt).

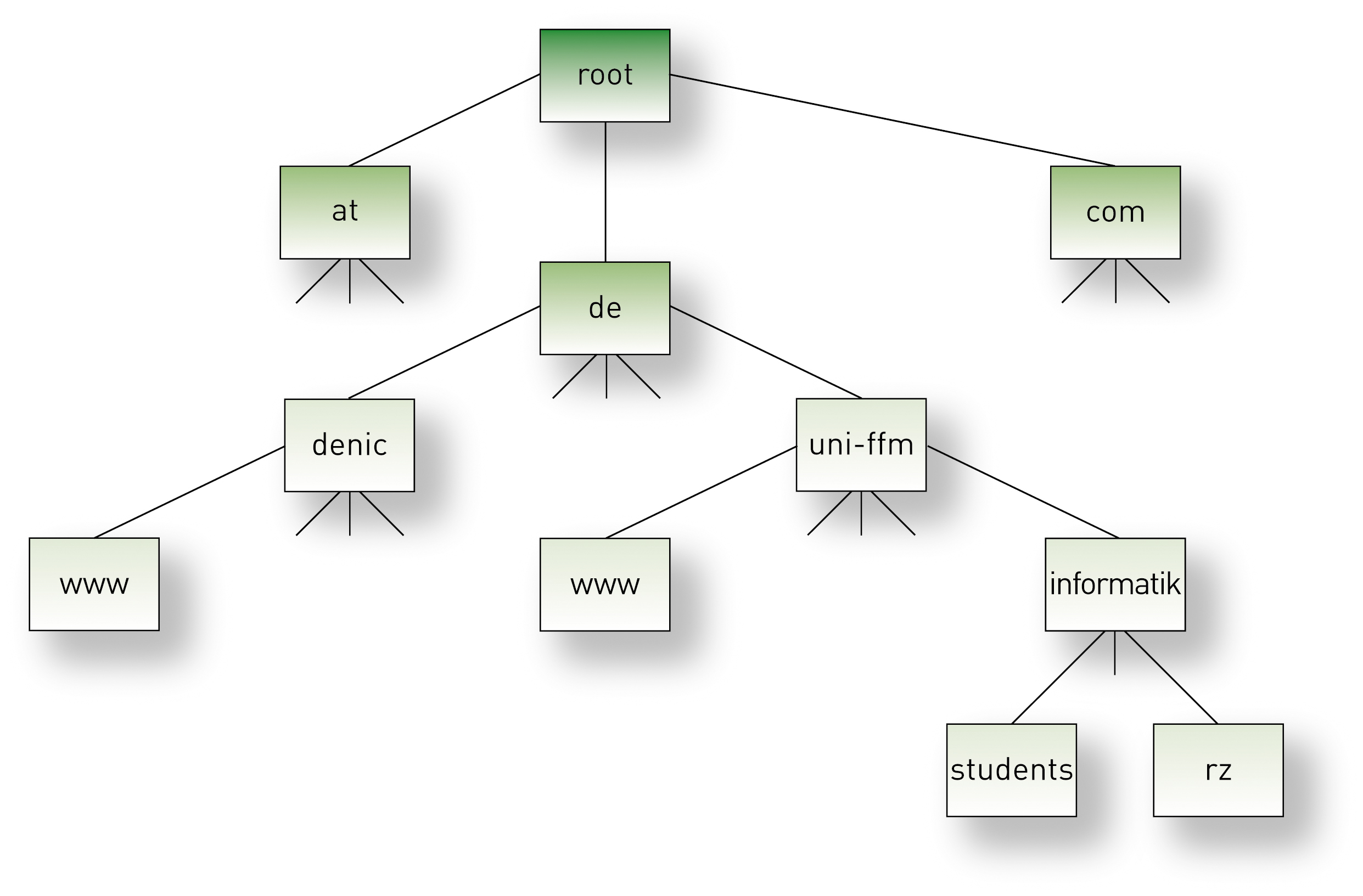

- Skizzieren Sie den Aufbau des Domain Name Space. (5)

Struktur des Domain Name System (DNS) (Quelle: DENIC)

- Beschreiben Sie den schrittweisen Ablauf bei der Namenauflösung des

symbolischen Namens "www.sun.com" durch einen DNS-Client, wobei als

Suchreihenfolge "files dns" konfiguriert sei und der gesuchte Name

weder in DNS-Caches noch in der lokalen hosts-Datei enthalten sei.

(12)

- (Falls IP-Adresse von "www.sun.com" bereits im lokalen Cache der Hosts: fertig!)

- Suche des DNS-Clients nach "www.sun.com" in der lokalen hosts-Datei. (erfolglos!)

- Anfrage des Clients an seinen Nameserver: "IP-Adresse von www.sun.com?"

(Falls IP-Adresse von "www.sun.com" bereits im dortigen Cache: weiter mit 8)

- Falls Nameserver selbst für "www.sun.com" zuständig:

autoritative Antwort des Nameservers an den Client: "72.5.124.61", fertig!

- Anfrage des Nameservers an einen root-Nameserver: "Wer ist für com zuständig?"

Antwort: IP-Adresse von com-Nameserver

- Anfrage des Nameservers an den com-Nameserver: "Wer ist für sun.com zuständig?"

Antwort: IP-Adresse von sun.com-Nameserver

- Anfrage des Nameservers an den sun.com-Nameserver: "IP-Adresse von www.sun.com?"

Antwort: "72.5.124.61"

- nicht-autoritative Antwort des Nameservers an den Client: "72.5.124.61"

-

WWW

- Welche Aufgaben erfüllen die drei Kernstandards HTTP, HTML und URL im World Wide Web? (2+2+2)

- HyperText Transfer Protocol: Applikationsprotokoll für die Interaktion zwischen Webserver und Webclient

- HyperText Markup Language: Dokumentenbeschreibungssprache für WWW-Seiten

- Uniform Resource Locator (Quellenanzeiger): eindeutige Adresse einer WWW-Ressource, z.B. einer WWW-Seite

- Welche Funktionalitäten bietet DHTML, die über die (statischen) Funktionen von HTML hinausgehen? (6)

Dynamic HTML (HTML+Javascript+DOM) bietet die Möglichkeit, Webseiteninhalte zum Seitenaufrufzeitpunkt dynamisch

per clientseitig ausgeführter Programm–Algorithmen zu generieren.

Webseiten können also von Aufruf zu Aufruf und in verschiedenen Browsern unterschiedliche Inhalte haben.

- Erläutern Sie kurz vier typische Anwendungen im WWW, die mit DHTML und nicht mit HTML realisiert werden können. (2+2+2+2)

- Anzeige der aktuellen Uhrzeit des Webclients

- Anzeige des letzten Modifikationsdatums der Webseite

- Anzeige unterschiedlicher Bilder in Abhängigkeit der Mausposition/-bewegung

- (Syntaktische) Uberprüfung von Benutzereingaben

- Automatisches Öffnen und Schließen weiterer Fenster

- Laden eines Fensters oder Framesets auf oberstem Level

- ...

-

Spam

- Was bedeutet das Wort Spam in der amerikanischen Umgangssprache?

Was bedeutet es im Internet-Umfeld? (1+1)

- Umgangssprachlich: Spiced Ham (Frühstücksfleisch)

- Internet: unverlangt zugesandte Massen-E-Mail / Massenwurfsendung

- Welche anderen englischen IT-Fachbegriffe sind üblich? (Nennen Sie mindestens zwei.) (2)

Unsolicited Bulk Email (UBE), Junk Email, Bulk Email, circular Email, third class Email

- Was ist der Unterschied zwischen Blacklists, Graylists und Whitelists?

Wie hoch sind jeweils Verwaltungsaufwand und Effizienz? (2+2+2)

- Whitelists (mit den "guten" MTAs (Mail Transfer Agents / SMTP-Servern)).

Sehr aufwendig, da nur in aktuellem Zustand effektiv, der aber aufgrund der zeitlich

begrenzten Nutzung neuer MTAs kaum erreichbar ist.

- Blacklists (mit den "bösen" MTAs).

Sehr aufwendig, da nur in aktuellem Zustand effektiv, der aber aufgrund der zeitlich

begrenzten Nutzung neuer MTAs kaum erreichbar ist.

- Graylisting (zeitweilige Quarantäne bei noch unbekannten MTAs).

Keine Aktualisierung erforderlich, sehr effektiv und fast ohne Verwaltungsaufwand.

- Nennen Sie weitere sinnvolle Methoden zur Spam-Vermeidung bzw. Unterdrückung sowie

kontraproduktive Reaktionen auf den Empfang von Spam. (max. 4x2)

Sinnvoll:

- sofortiges Löschen (ohne Öffnen der E-Mail)

- Spam-Klassifizierung am Posteingangsknoten durch zusätzliche Kopfzeilen mit

anschließender Nutzung von E-Mail-Filtern oder Verschieben in spezielle Ordner

- Einsatz lernfähiger Junk-Mail-Filter in E-Mail-Clients

- Sperrung des SMTP-Ports für fremde Nutzung

- Authentifizierung bei E-Mail-Versand

Kontraproduktiv:

- Anklicken von Links in E-Mails

- Auf Spam-E-Mails antworten

- Automatisches Nachladen von weiteren Inhalten und Anzeige von Bildern in E-Mails

- Automatische Empfangsbestätigung des Empfängers

- Automatische Urlaubsbenachrichtigungen (Vacation messages)

- Ist es in Deutschland zulässig, Spam am Firmen-Interneteingang zu löschen?

Wie sieht es in dieser Hinsicht mit Malware aus? (1+1)

Spam darf nicht am Firmen-Interneteingang gelöscht werden (Verletzung des Fernmeldegeheimnisses!).

Malware darf (zur Gefahrenabwehr und nach Mitteilung) gelöscht werden.

-

Sicherheit im Internet / IPsec

- Nennen Sie die drei Hauptziele der Sicherheit im Internet und erläutern Sie diese

in jeweils einem Satz. (2+2+2)

- Authentizität: Sichere Zuordnung der übermittelten Daten zu einem bestimmten Absender.

- Integrität: Sicherung der Unverfälschtheit der übermittelten Daten.

- Vertraulichkeit: Sicherstellung, dass nur der Empfänger Kenntnis der übermittelten Daten erhält.

- Welche zwei Modi der Datenübertragung finden bei IPsec Verwendung? (3+3)

- Transportmodus: Ein IPsec-Header wird im ursprünglichen IP-Datagramm nach dem

IP-Header eingefügt.

- Tunnelmodus: Das komplette ursprüngliche IP-Datagramm wird in einem neue

IP-Datagramm mit IPsec-Header gekapselt.

- Wie unterscheiden sie sich in Bezug auf Sicherheitsaspekte? (4+4)

- Transportmodus

- mit AH (Authentication Header): Authentizität und Integriät durch eine Hash-Wert (HMAC).

- mit ESP (Encapsulating Security Payload): Authentizität, Integrität und Vertraulichkeit

(soweit Verschlüsselung verwendet wird).

- Tunnelmodus mit ESP: Authentizität, Integrität (per HMAC) sowie Vertraulichkeit und Verschleierung

der tatsächlichen Kommunikationspartner (soweit Verschlüsselung verwendet wird).

|

|